Microsoft Azure. CirtixGuru

Чрез пускането на Microsoft на модула AzureRM 6.6.0 Azure Resource Manager, администраторите вече могат да използват кратки команди VA Powershell на езика на структурираните заявки (SQL) за своите мрежи за оценка на уязвимостта. Командлетите се съдържат в пакета AzureRM.Sql. Тази актуализация може да бъде изтеглена чрез Галерия PowerShell .

Microsoft’s Оценка на уязвимостта на SQL инструмент предостави на системните администратори средства за откриване, управление и коригиране на потенциални уязвимости на базата данни, за да подобри сигурността на техните системи. Инструментът е използван за осигуряване на изискванията за съответствие при сканиране на бази данни, за спазване на стандартите за поверителност на фирмата и за наблюдение на цялата корпоративна мрежа, което иначе би било трудно да се направи в цялата мрежа.

Пакетът за допълнителна защита срещу заплахи на SQL за базата данни на Azure SQL предоставя защита на информацията чрез класификация на чувствителните данни. Той също така използва откриване на заплаха за разрешаване на проблеми със сигурността и използва инструмента за оценка на уязвимостта, за да идентифицира областите на риск.

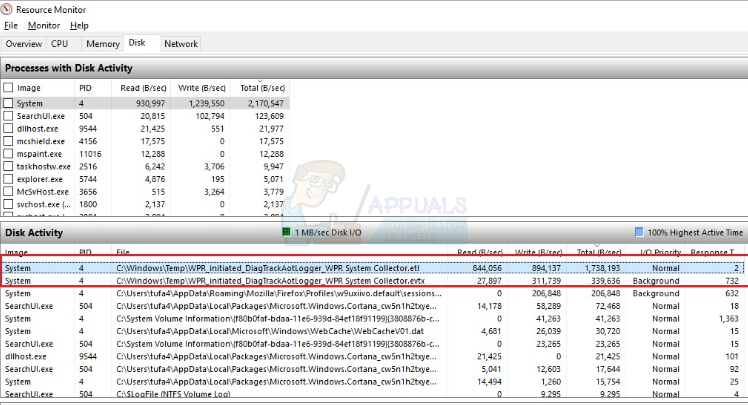

Командлетите, включени в актуализацията, извикват SQL разширена защита срещу заплахи пакет, осигуряващ три основни функции. Първият набор може да се използва за стартиране на пакета за разширена защита срещу заплахи в базата данни на Azure SQL. Вторият набор от кратки команди може да се използва за настройка на параметри за оценка на уязвимостта. Третият набор от кратки команди може да се използва за провеждане на сканиране и управление на техните резултати. Предимството на тези нови въведени кратки команди е, че тези операции могат да се изпълняват директно от конзолата PowerShell в множество бази данни с лекота.

Update-AzureRmSqlDatabaseVulnerabilityAssessmentSettings;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentSettings;

Clear-AzureRmSqlDatabaseVulnerabilityAssessmentSettings

Set-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline;

Clear-AzureRmSqlDatabaseVulnerabilityAssessmentRuleBaseline

Convert-AzureRmSqlDatabaseVulnerabilityAssessmentScan;

Get-AzureRmSqlDatabaseVulnerabilityAssessmentScanRecord;

Start-AzureRmSqlDatabaseVulnerabilityAssessmentScan

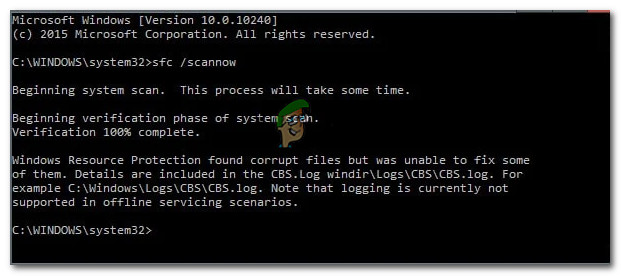

Разходката през използването на тези кратки команди включва първо включване на Разширена защита срещу заплахи. След това администраторът трябва да настрои инструкциите за оценка на уязвимостта за системата, включително подробности като честота на сканиране. След това трябва да бъдат зададени базови параметри за измерване на сканирането. След като тези подробности бъдат конфигурирани, администраторът може да стартира сканиране за уязвимост в базата данни и да изтегли резултатите във файл на Excel. Това обаждане се извършва от PowerShell. Примерен скрипт на този процес е предоставен от Ronit Reger в MSDN Microsoft Blog .