Softpedia

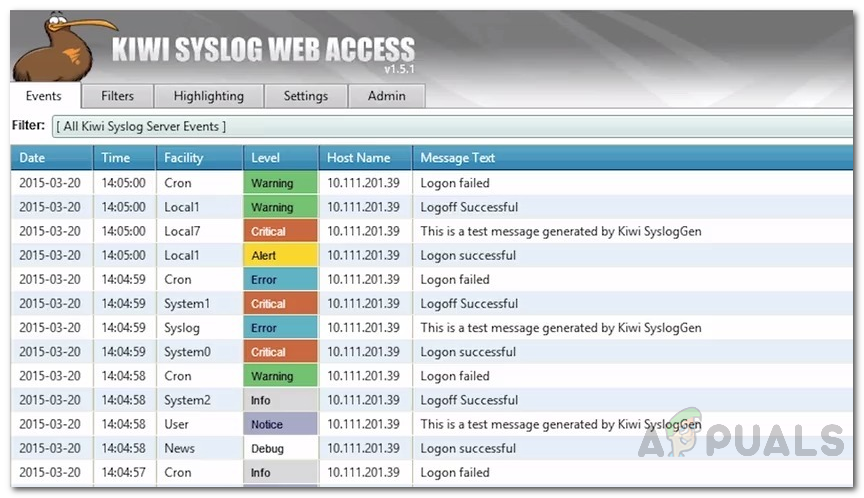

В чуруликане от Алекс Йонеску, вицепрезидент на EDR Strategy в CrowdStrike, Inc., той обяви пускането на Ring 0 Army Knife (r0ak) в GitHub точно навреме за конференцията за информационна сигурност Black Hat USA 2018. Той описа, че инструментът е без драйвери и е вграден за всички системи с домейни на Windows: Windows 8 и по-нови. Инструментът позволява изпълнение на Ring 0 за четене, запис и отстраняване на грешки в средите на Hypervisor Code Integrity (HVCI), Secure Boot и Windows Defender Application Guard (WDAG), което често е трудно да се постигне естествено в тези среди.

Точно навреме за #Черна шапка , Пуснах армейския нож Ring 0 (r0ak) на https://t.co/ILcO7MoSw3 . Пълен без вграден, вграден Windows 8+ Ring 0 произволен инструмент за отстраняване на грешки при четене / запис / изпълнение за HVCI / Secure Boot / WDAG среди, където локалното отстраняване на грешки често е невъзможно да се настрои. pic.twitter.com/bPlSDBVoRr

- Алекс Йонеску (@aionescu) 6 август 2018 г.

Очаква се Алекс Йонеску говорете на тазгодишната конференция Black Hat USA, насрочена за 4 до 9 август в залива Мандалай, Лас Вегас. 4 до 7 август ще се състоят от семинари за техническо обучение, докато на 8 и 9 август ще се видят речи, брифинги, презентации и бизнес зали на някои от водещите имена в света на ИТ сигурността, включително Йонеску с надеждата да споделят най-новите в научните изследвания , развитие и тенденции сред общността на ИТ сигурността. Алекс Йонеску представя лекция, озаглавена „Съоръжението за уведомяване на Windows: обелване на лука на най-недокументираната повърхностна атака на ядрото все още“. Излизането му преди разговора изглежда точно по алеята на това, за което иска да говори.

Инструменти с отворен код и експлойти с нулев ден се очаква да бъдат споделяни открито на тази конференция и изглежда подходящо, че Йонеску току-що излезе с безплатен инструмент за изпълнение за четене, писане и отстраняване на грешки Ring 0 за Windows. Някои от най-големите предизвикателства, пред които е изправена платформата на Windows, включват ограниченията на нейния Windows Debugger и SysInternal Tools, които са от първостепенно значение за отстраняване на неизправности в ИТ. Тъй като те са ограничени в собствения си достъп до приложните програмни интерфейси на Windows, инструментът на Ionescu се представя като добре дошла спешна корекция за бързо отстраняване на проблеми с ядрото и системното ниво, които обикновено биха били невъзможни за анализ.

Пръстен 0 армейски нож от Алекс Йонеску. GitHub

Тъй като се използват само предварително съществуващи, вградени и подписани от Microsoft функционалности на Windows, като всички споменати наречени функции са част от растерното изображение на KCFG, този инструмент не нарушава никакви проверки за сигурност, не изисква ескалация на привилегии или използва 3rdпартийни шофьори да извършват нейните операции. Инструментът работи върху основната структура на операционната система, като пренасочва потока на изпълнение на надеждни проверки за проверка на шрифта на мениджъра на прозорци, за да получи асинхронно известие за проследяване на събития за Windows (ETW) за пълното изпълнение на работния елемент (WORK_QUEUE_ITEM) за освобождаване на буфери в режим на ядро и възстановяване на нормалната работа.

Тъй като този инструмент решава ограниченията на други подобни функции в Windows, той идва със собствен набор от ограничения. С тях обаче ИТ специалистите са готови да се справят, тъй като инструментът позволява успешното изпълнение на необходимия основен процес. Тези ограничения са, че инструментът може да чете само 4 GB данни наведнъж, да записва до 32 бита данни наведнъж и да изпълнява само 1 скаларна функция на параметри. Тези ограничения биха могли да бъдат преодолени лесно, ако инструментът е бил програмиран по различен начин, но Йонеску твърди, че е избрал да запази инструмента по този начин, тъй като успява да изпълнява ефективно това, което е замислено и това е всичко, което има значение.